近日,網絡安全領域的知名公司SquareX披露了一起通過Chrome擴展程序實施的新型網絡攻擊事件。此次攻擊不僅手段復雜,而且隱蔽性極高,受害者只需安裝一個看似無害的Chrome擴展程序,便可能在不知不覺中落入陷阱。

據SquareX發布的報告,攻擊者的第一步是創建一個惡意的Google Workspace域名,并在其中配置多個用戶賬號,同時關閉多因素身份驗證等安全設置。這個Workspace域名將在后臺用于在受害者的設備上創建托管賬戶。

接下來,攻擊者會精心制作一個偽裝成有用工具的Chrome擴展程序,這個程序表面上具有合法功能,但實際上卻暗藏玄機。攻擊者將其上傳到Chrome網上應用店,并利用社會工程學手段誘騙受害者下載安裝。

一旦受害者安裝了該擴展程序,它便會在后臺悄無聲息地工作,通過隱藏的瀏覽器窗口將受害者登錄到攻擊者托管的Google Workspace賬戶之一。隨后,擴展程序會打開一個看似正常的Google支持頁面,并利用其讀寫網頁的權限,在頁面中插入指令,誘導用戶啟用Chrome同步功能。

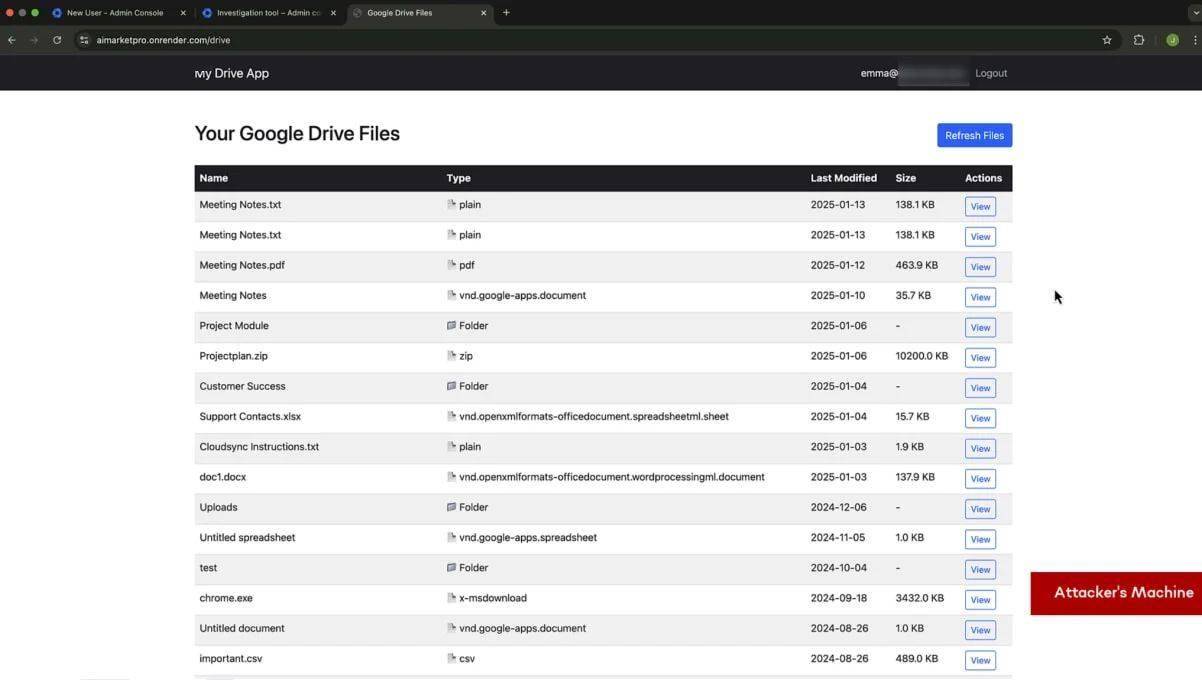

一旦受害者啟用了同步功能,其存儲在Chrome中的所有數據,包括密碼、瀏覽歷史記錄等敏感信息,都將被攻擊者輕易獲取。攻擊者隨后便可以在自己的設備上使用這些被盜用的賬戶信息。

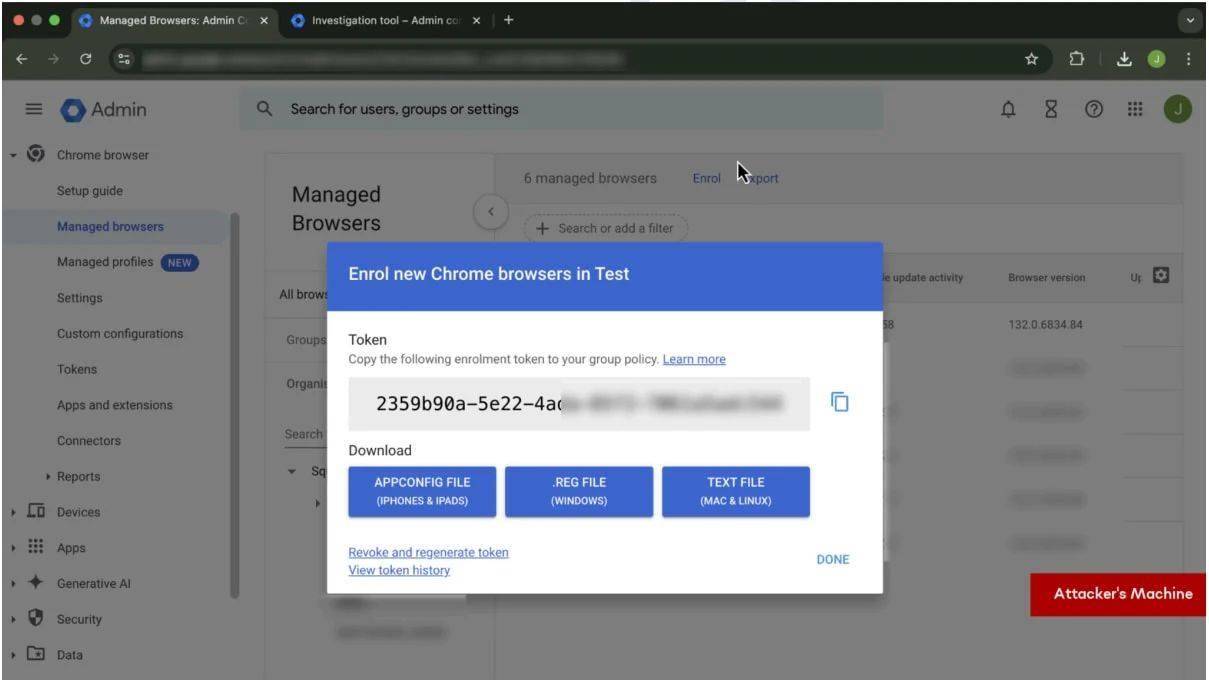

在成功控制受害者的賬戶后,攻擊者會進一步接管其瀏覽器。在SquareX的演示案例中,這是通過偽造Zoom更新來實現的。當受害者收到一個Zoom邀請并點擊鏈接時,擴展程序會注入惡意內容,聲稱Zoom客戶端需要更新。然而,這個所謂的“更新”實際上是一個包含注冊令牌的可執行文件,一旦下載并運行,攻擊者便能完全控制受害者的瀏覽器。

一旦注冊完成,攻擊者便獲得了對受害者瀏覽器的絕對控制權,這意味著他們可以靜默地訪問所有Web應用程序、安裝其他惡意擴展程序、將用戶重定向到釣魚網站、監控或修改文件下載等行為。更為嚴重的是,通過利用Chrome的Native Messaging API,攻擊者還能在惡意擴展程序和受害者的操作系統之間建立直接通信通道,從而瀏覽目錄、修改文件、安裝惡意軟件、執行任意命令、捕獲按鍵輸入、提取敏感數據,甚至激活受害者的網絡攝像頭和麥克風。