近日,科技新聞界傳來消息,知名科技博客bleepingcomputer披露了一項重大安全發現。據報道,微軟安全團隊在深入研究中發現,Paragon分區管理軟件的核心驅動程序BioNTdrv.sys潛藏五個高危漏洞,其中一個漏洞已被勒索軟件團伙利用,實施零日攻擊,以非法獲取Windows系統的最高管理權限。

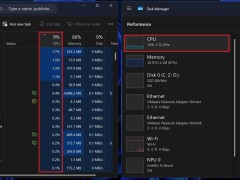

這五個漏洞為攻擊者提供了可乘之機,他們不僅能借此提升權限,還能發起拒絕服務(DoS)攻擊,嚴重影響系統穩定性和安全性。值得注意的是,由于這些漏洞存在于微軟簽名的驅動程序中,即使目標系統未安裝Paragon分區管理器,攻擊者也能通過“自帶漏洞驅動程序”(BYOVD)技術實施攻擊,極大地拓寬了攻擊面。

具體而言,BioNTdrv.sys作為Paragon分區管理軟件的關鍵組件,其漏洞允許攻擊者以與驅動程序同等的權限執行任意命令,輕松繞過現有的安全防護措施。微軟研究人員不僅發現了全部五個漏洞,還指出CVE-2025-0289漏洞正被某些勒索軟件團伙積極利用,但具體哪些團伙涉及此次攻擊,研究人員并未透露。

各漏洞的具體細節如下:CVE-2025-0288漏洞因“memmove”函數處理不當,導致任意內核內存寫入;CVE-2025-0287漏洞則因“MasterLrp”結構驗證缺失,引發空指針解引用;CVE-2025-0286漏洞源于對用戶數據長度驗證不足,同樣導致任意內核內存寫入;CVE-2025-0285漏洞因未驗證用戶數據,造成任意內核內存映射;而CVE-2025-0289漏洞則因“MappedSystemVa”指針傳遞前未驗證,導致內核資源訪問存在安全隱患。

面對這一嚴峻安全形勢,Paragon Software與微軟迅速響應,分別發布了補丁和更新,以全面修復這些漏洞。Paragon分區管理軟件的用戶被強烈建議升級至最新版本(BioNTdrv.sys2.0.0),以確保系統安全。

考慮到BYOVD攻擊的風險,微軟已更新其“易受攻擊的驅動程序阻止列表”,阻止Windows加載存在問題的驅動程序,從而進一步加固系統防線。微軟建議Windows 10和Windows 11用戶啟用此功能,用戶可通過“設置”中的“隱私和安全性”路徑,進入“Windows安全中心”,選擇“設備安全性”,然后點擊“內核隔離”,最后啟用“Microsoft易受攻擊的驅動程序阻止列表”即可。