近日,技術團隊MASSGRAVE在博客上宣布了一項驚人的安全突破,他們成功破解了微軟Windows操作系統的核心數字版權管理(DRM)系統——軟件保護平臺(SPP)。此次發現名為TSforge的漏洞,其威力巨大,能夠激活自Windows 7以來所有版本的Windows系統,以及從Office 2013起所有版本及其附加組件。

SPP,作為Windows操作系統中的關鍵組件,承擔著保護和管理軟件許可證的重任。它通過驗證Windows和其他微軟產品的合法性,有效防止了未經授權的復制和許可篡改,是微軟維護其產品版權的核心機制之一。自Windows Vista早期開發以來,SPP便成為了Windows激活系統的主要手段,至今已有近20年的歷史。

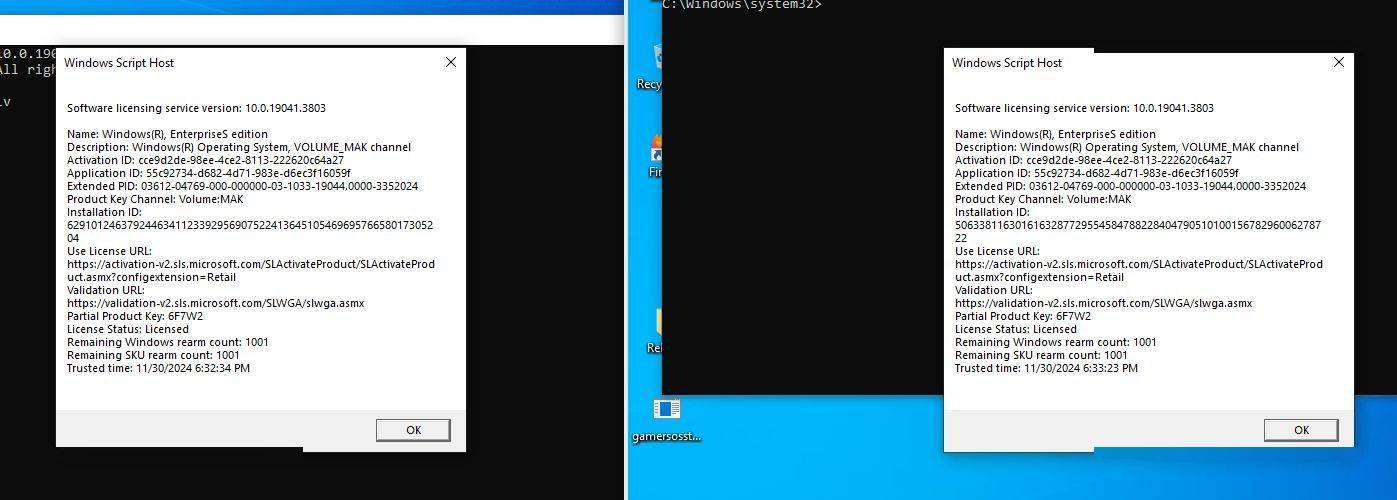

在2023年,MASSGRAVE的研究人員發現了名為“CID技巧”的新方法,該方法能夠繞過SPP的驗證機制,允許寫入偽造的確認ID(CID)。CID是電話激活Windows時使用的數值,由于電話激活無需網絡連接,因此所有Windows版本和附加組件都至少有一個可通過電話激活的許可通道。通過修改內存中的CID驗證代碼,研究人員實現了使用全零CID激活Windows,且重啟sppsvc服務后激活狀態依然保持,這表明SPP保存的激活數據在寫入后并未進行二次驗證。

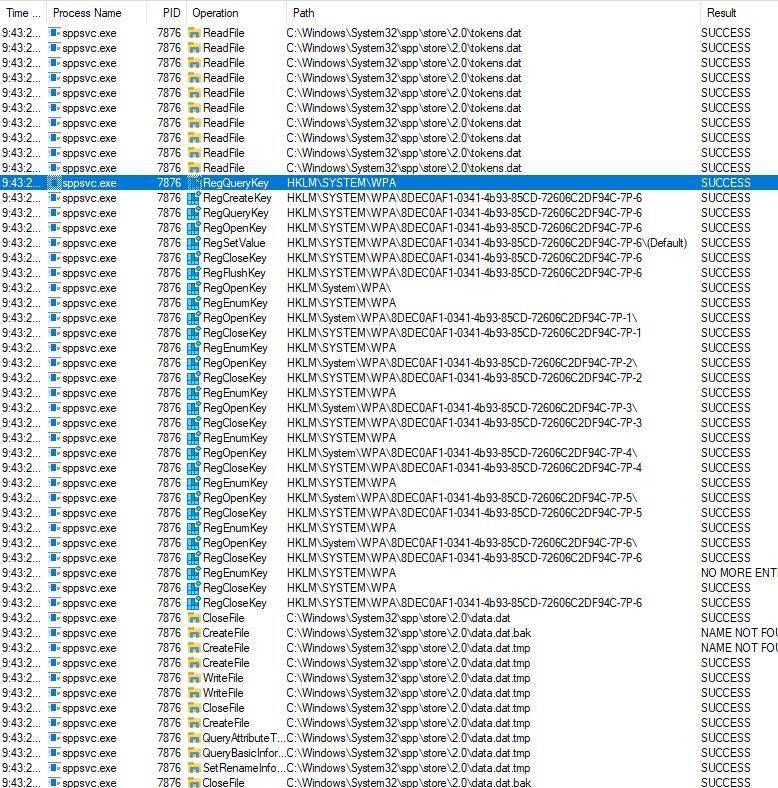

進一步的研究發現,激活數據存儲在名為“可信存儲區”的加密文件中,該文件與HKLMSYSTEMWPA下的加密注冊表項相關聯。在Windows 8.1和10系統中,數據主要保存在C:WindowsSystem32sppstore2.0data.dat和C:WindowsSystem32sppstore2.0tokens.dat文件中。而Windows 7則使用spsys.sys驅動程序將數據寫入特定的文件和WPA注冊表項。

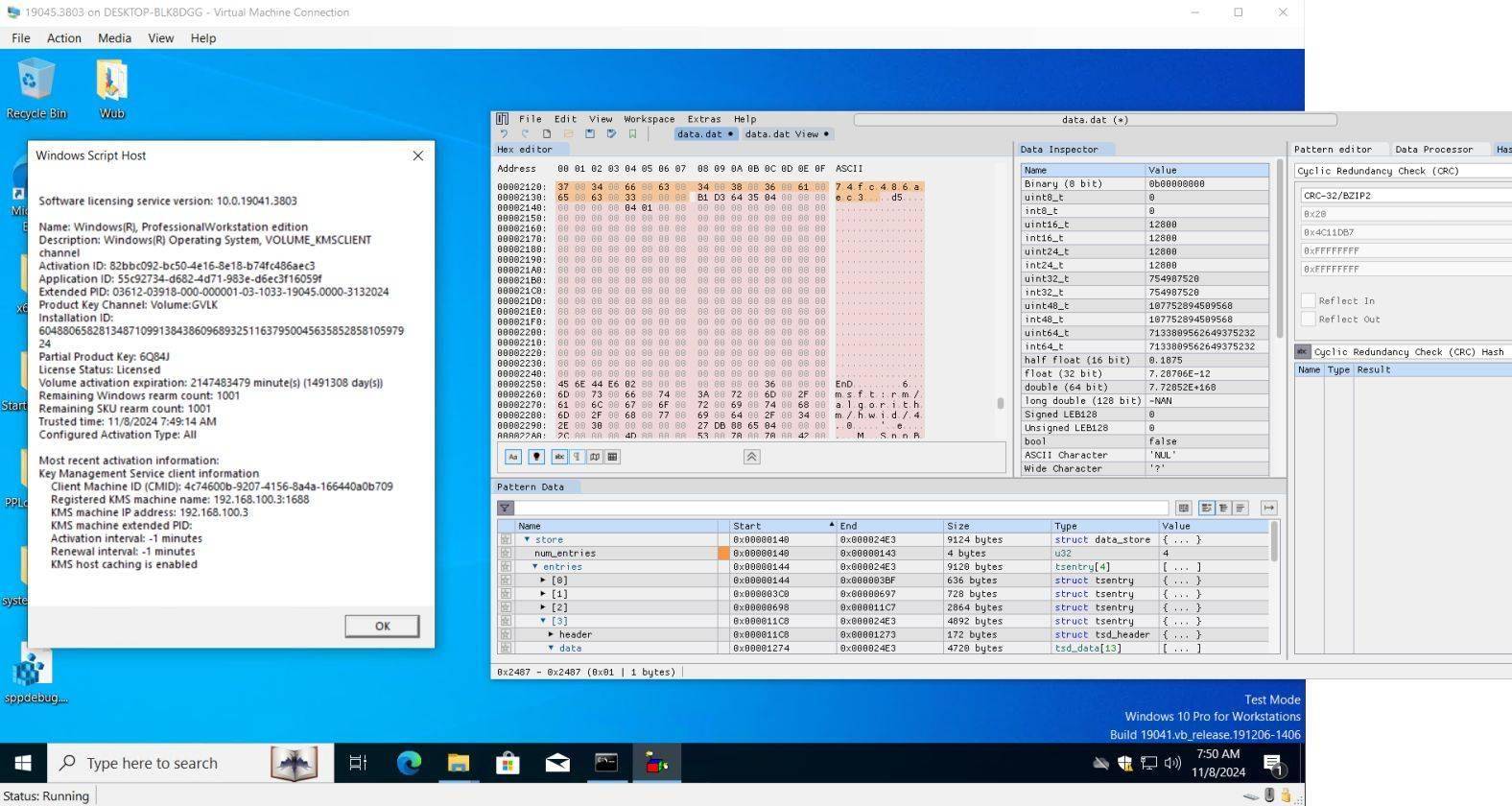

MASSGRAVE團隊通過對泄露的Windows 8早期版本spsys.sys驅動程序的分析,找到了破解可信存儲區的方法。他們通過跳過加密調用,成功將未加密的內容直接寫入磁盤。同時,結合對Windows 10中sppsvc.exe的研究,團隊找到了加密、解密、簽名校驗和哈希校驗的例程,并通過修補這些例程,使sppsvc能夠解密data.dat文件并接受修改。

最終,研究人員通過逆向工程和模擬RSA解密例程SpModExpPrv,成功獲取了用于加密AES密鑰的RSA私鑰,從而解密了可信存儲區的數據。這一突破意味著他們可以直接修改Windows的激活數據,實現離線激活。

MASSGRAVE團隊還成功繞過了Windows 7和CSVLK的PKEY2005編碼系統,并創建了適用于所有硬件的通用HWID,從而實現了幾乎所有Windows版本的離線激活。這一成果無疑將對Windows的版權保護機制產生深遠影響,同時也提醒了微軟等科技公司需要不斷加強其產品的安全性。