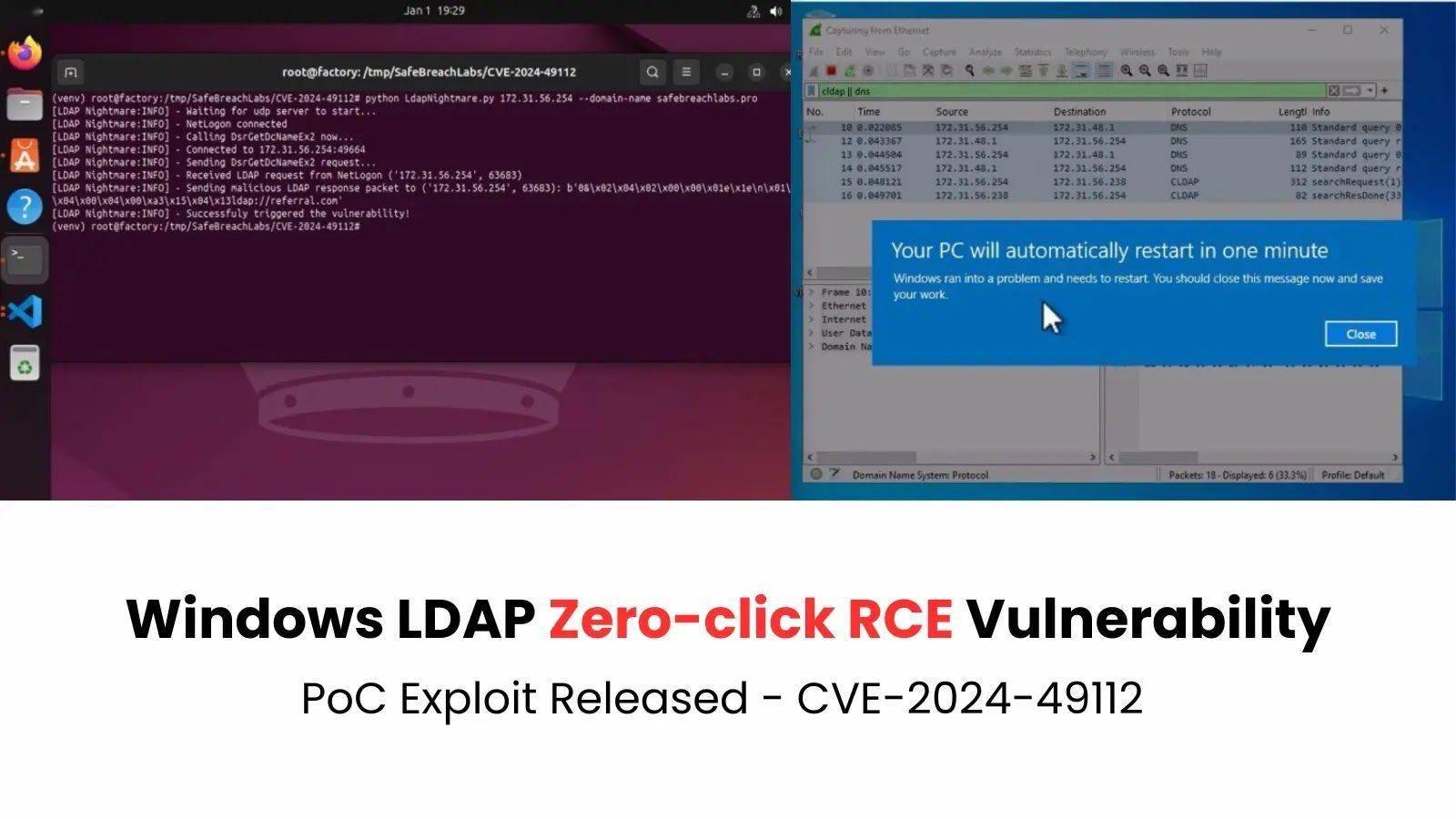

近日,科技新聞界傳來了一則關(guān)于Windows操作系統(tǒng)的安全警報。據(jù)知名科技媒體cybersecuritynews報道,安全研究團隊SafeBreach Labs發(fā)布了一款名為“LDAPNightmare”的概念驗證(PoC)應(yīng)用,揭示了Windows 10和Windows 11系統(tǒng)中潛藏的一個高危漏洞。

這一漏洞被賦予了CVE-2024-49112的追蹤編號,并在CVSS評分系統(tǒng)中獲得了9.8的高分,屬于“關(guān)鍵”級別的安全威脅。據(jù)悉,微軟在2024年12月的補丁星期二活動中,已經(jīng)為Windows 10、Windows 11以及Windows Server系統(tǒng)發(fā)布了累積更新,以修復(fù)這一嚴重的安全漏洞。

該漏洞存在于Windows系統(tǒng)的Lightweight Directory Access Protocol(LDAP)協(xié)議中,攻擊者通過發(fā)送精心構(gòu)造的RPC調(diào)用,可以觸發(fā)惡意的LDAP查詢,從而導(dǎo)致服務(wù)器崩潰或執(zhí)行未經(jīng)授權(quán)的代碼。這一發(fā)現(xiàn)引起了業(yè)界的廣泛關(guān)注,因為LDAP協(xié)議在Windows系統(tǒng)中扮演著重要的角色,一旦遭到利用,后果將不堪設(shè)想。

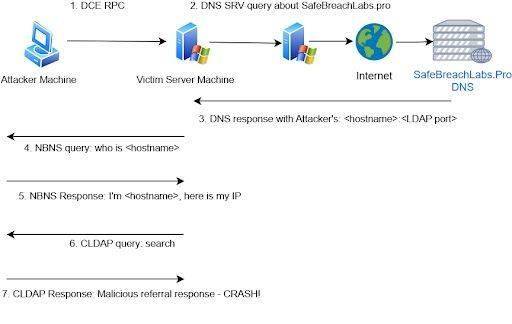

SafeBreach Labs的PoC漏洞利用程序詳細展示了攻擊流程。首先,攻擊者會向目標服務(wù)器發(fā)送DCE/RPC請求。接著,目標服務(wù)器會向攻擊者控制的DNS服務(wù)器查詢信息。攻擊者通過回復(fù)特定的主機名和LDAP端口,誘使目標服務(wù)器發(fā)送NBNS廣播以定位其主機名。一旦目標服務(wù)器收到攻擊者回復(fù)的IP地址,它便成為LDAP客戶端,并向攻擊者的機器發(fā)送CLDAP請求。最后,攻擊者發(fā)送惡意的引用響應(yīng),導(dǎo)致LSASS(本地安全機構(gòu)子系統(tǒng)服務(wù))崩潰,并迫使服務(wù)器重啟。

鑒于該漏洞的嚴重性和潛在威脅,微軟已經(jīng)及時發(fā)布了修復(fù)補丁。所有受影響的組織應(yīng)立即應(yīng)用這些補丁,以確保系統(tǒng)的安全性。同時,在補丁安裝完成之前,這些組織還應(yīng)密切監(jiān)視可疑的DNS SRV查詢、CLDAP引用響應(yīng)以及DsrGetDcNameEx2調(diào)用,以便及時發(fā)現(xiàn)并阻止?jié)撛诘墓粜袨椤?/p>

SafeBreach Labs還在GitHub上發(fā)布了PoC工具,供受影響的組織在測試環(huán)境中使用,以驗證其防御措施的有效性。這一舉措不僅有助于提升組織的安全防護能力,也為整個行業(yè)提供了寶貴的安全研究資源。

面對日益復(fù)雜的網(wǎng)絡(luò)安全環(huán)境,企業(yè)和個人用戶都應(yīng)時刻保持警惕,加強安全防護措施,確保信息安全不受威脅。同時,也期待科技企業(yè)和安全研究團隊能夠持續(xù)投入研發(fā)和創(chuàng)新,為網(wǎng)絡(luò)安全提供更加堅實的保障。